試験本番まで残り約4か月。今日という節目は、カレンダーが切り替わるだけでなく、難関試験の合格を目指す道のりにおいて極めて重要な「戦略的区切り」の日です。これまでに積み上げてきた知識の土台を点検し、新年のスタートとともにどのようなブーストをかけるべきか。大晦日の静かな時間を利用して、冷静に自分自身の現在地を分析することは、闇雲に参考書を読み進める何倍もの価値があります。 これまでに学んだ内容がどれだけ血肉となっているか、そして合格ラインまでの距離がどれほどあるのか。本記事では、これまでの学習進捗を多角的に振 ...

暗号と認証の全体像を整理!合格に向けた12月の重点ポイントと学習ロードマップ

12月の学習もいよいよ締めくくりの時期を迎えました。4か月という限られた期間で合格レベルに到達するためには、この時期に「暗号」と「認証」というセキュリティの二大巨頭を完全にマスターしておくことが不可欠です。これらは、午後問題で頻出するネットワークセキュリティやアプリケーションセキュリティのすべての土台となる知識だからです。 今回は、12月に取り組んできた内容を総括し、暗号技術の仕組みから認証プロトコルの詳細、そしてそれらがどのように組み合わさって安全な通信を実現しているのか、その全体像をマッピングしていき ...

情報処理安全確保支援士(SC)試験の受験を目指す皆様、日々の学習お疲れ様です。 いよいよ年末が差し迫り、年明けの春試験に向けた学習計画を立てている方も多いのではないでしょうか。「まとまった時間が取れる年末年始こそ、集中的に学習したい」「苦手意識のある分野を克服して、安心して年を越したい」——そんな意欲に応えるべく、当ブログから年末特別企画をお届けします。 今回のテーマは、午前II試験において最も配点が高く、合否を分ける重要分野である「暗号・認証」です。 膨大な範囲から、絶対に押さえておくべき厳選した過去問 ...

徹底解説!VPN接続を鉄壁にする認証技術「EAP-TLS」とネットワークセキュリティの真髄

テレワークが日常となった今、企業のネットワーク境界線は曖昧になりました。かつては社内LANという「城壁」の中にいれば安全でしたが、現在は外部からVPN(Virtual Private Network)を経由してシステムへアクセスすることが当たり前です。 ここで問われるのが、「その接続は本当に正規の利用者か?」という認証の強度です。単なるIDとパスワードだけでは、現代のサイバー攻撃を防ぐことは困難です。 今回は、高度なセキュリティ試験でも頻出であり、実務においても最強クラスの強度を誇る認証プロトコル「EAP ...

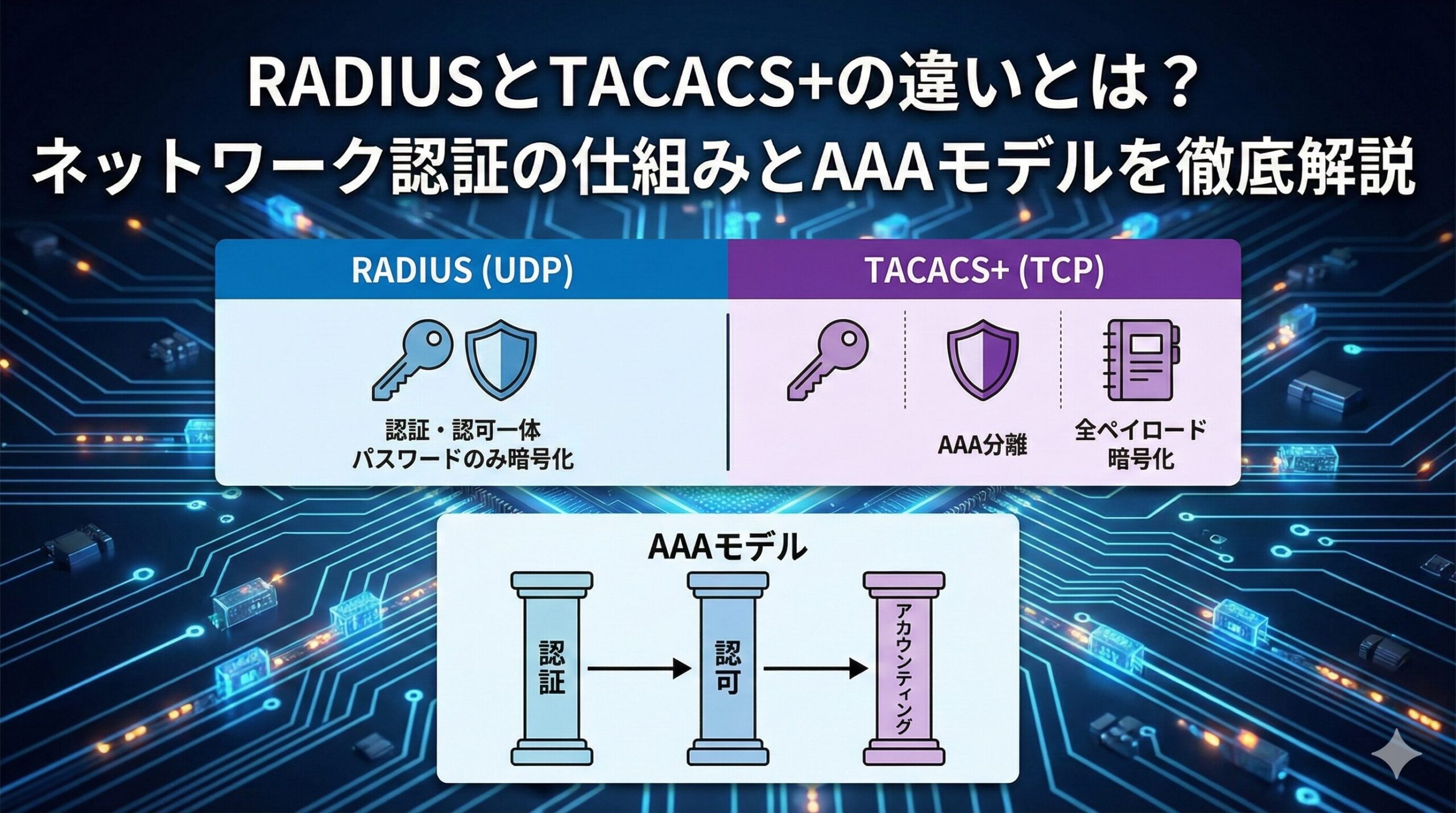

RADIUSとTACACS+の違いとは?ネットワーク認証の仕組みとAAAモデルを徹底解説

ネットワークセキュリティの世界において、ユーザーが「誰」で、「何」をしてよいかを制御することは、最も基本的かつ重要な防衛線のひとつです。 企業ネットワークやクラウドサービスへのアクセスが増加する現代において、単にIDとパスワードが一致すればよいという単純な認証では、組織の資産を守り切ることは難しくなっています。そこで登場するのが、RADIUS(ラディウス)やTACACS+(タカックスプラス)といった、認証・認可・アカウンティングを司るプロトコルです。 ネットワークエンジニアやセキュリティ担当者を目指す方に ...

ディレクトリサービスのセキュリティ徹底解説|LDAPとActive Directoryの仕組みと脆弱性対策

企業ネットワークの基盤として、ユーザー情報やコンピュータ資産を一元管理する「ディレクトリサービス」は、現代の組織運営において欠かせない存在です。しかし、情報の集約拠点であるということは、攻撃者にとっても「そこさえ攻略すれば全権限を掌握できる」という極めて価値の高い標的であることを意味します。 特にLDAP(Lightweight Directory Access Protocol)や、それをベースとしたMicrosoftのActive Directory(AD)は、認証・認可の核心部を担っており、そのセキ ...

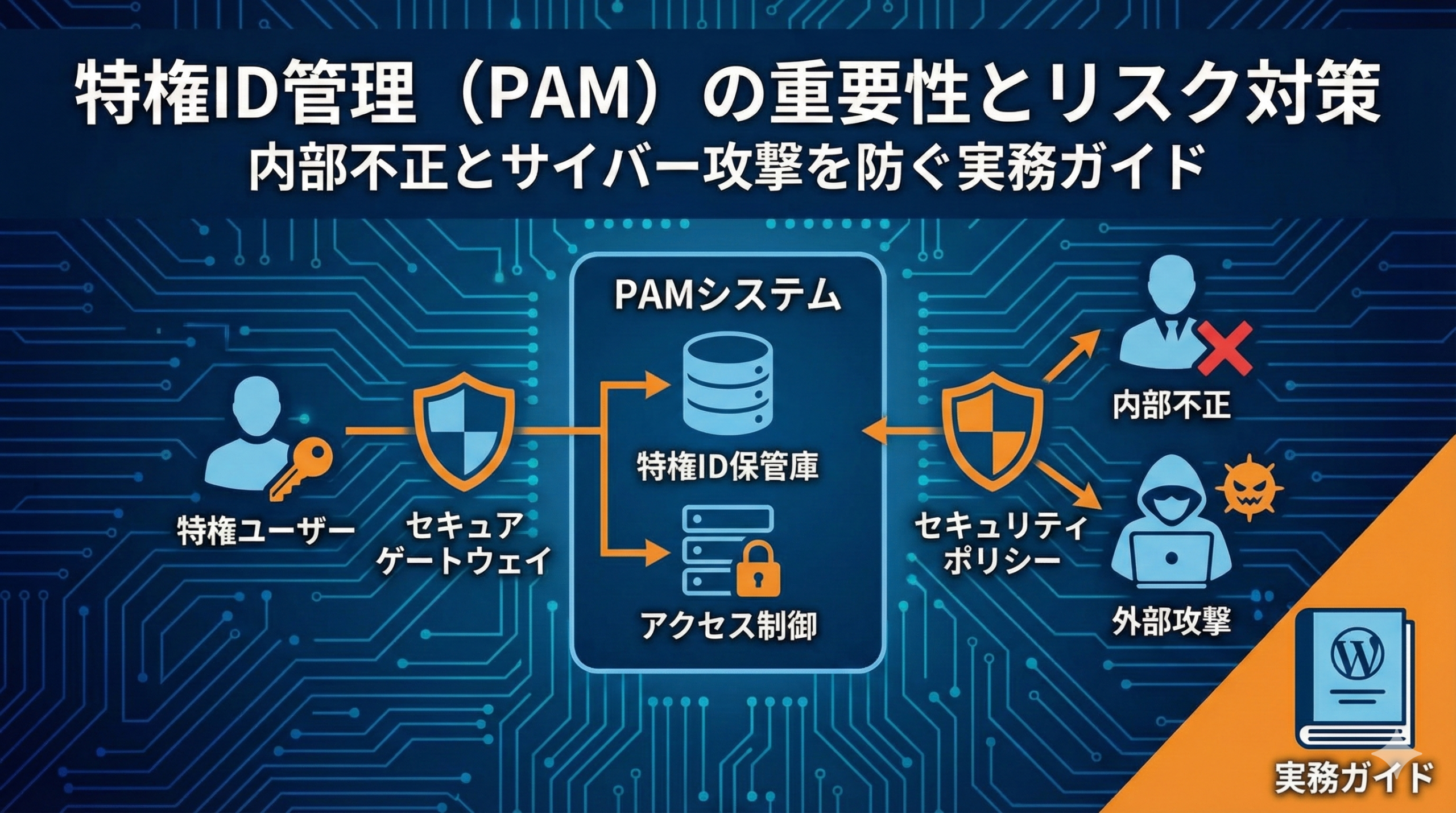

特権ID管理(PAM)の重要性とリスク対策:内部不正とサイバー攻撃を防ぐ実務ガイド

情報システムを運用する上で、最も強力な権限を持つ「特権ID」。その管理の成否は、組織のセキュリティレベルを決定づけると言っても過言ではありません。近年、多くの企業が直面している大規模な情報漏洩事件や、巧妙化するサイバー攻撃の多くには、この特権IDの悪用が関わっています。 特権IDは、システムの構成変更やデータの削除、全ユーザー情報の閲覧など、ビジネスの根幹を揺るがす操作が可能です。一度でも外部の攻撃者や悪意のある内部者に奪われれば、防御策は無効化され、壊滅的な被害を招くことになります。 本記事では、特権I ...

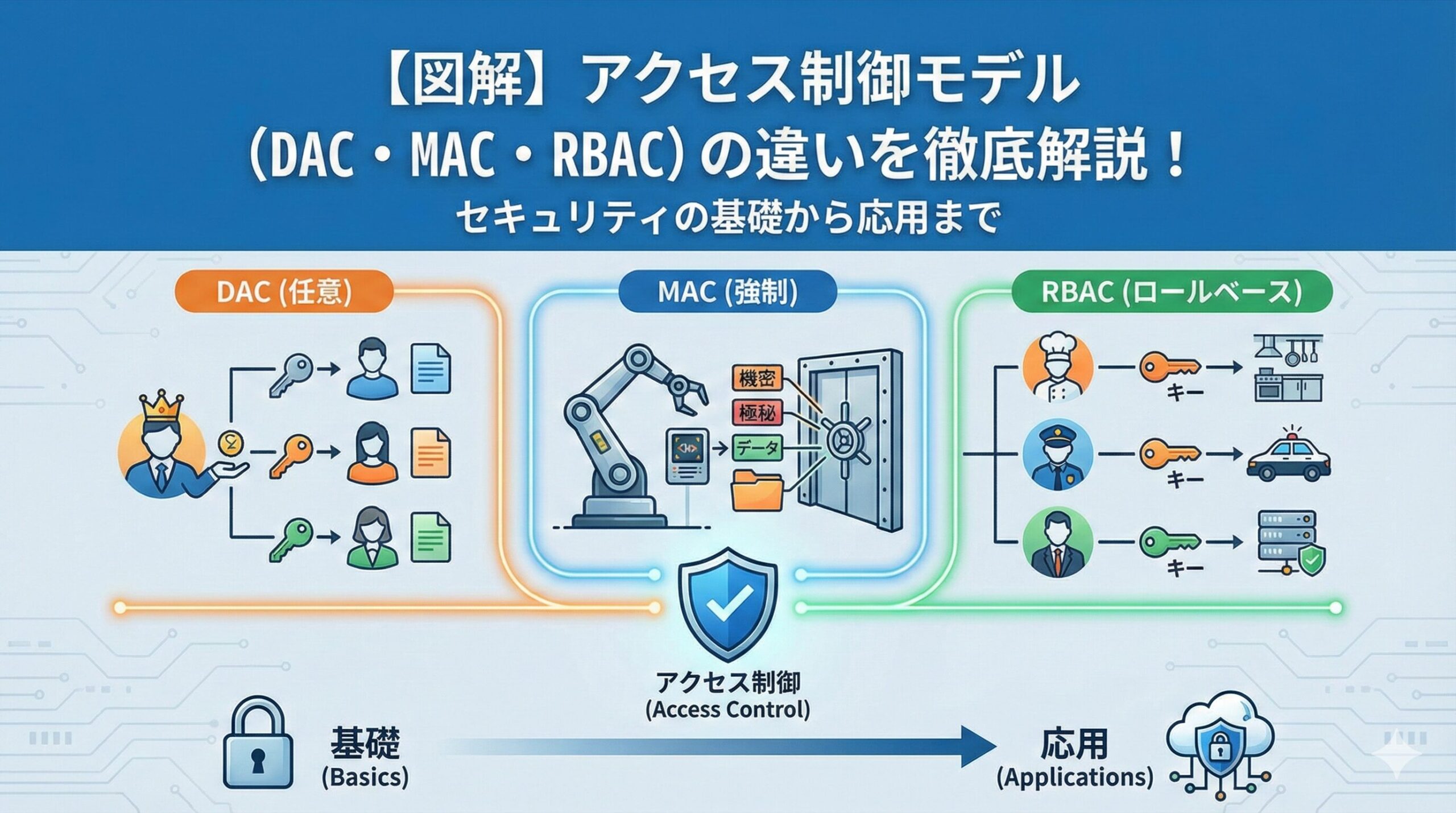

【図解】アクセス制御モデル(DAC・MAC・RBAC)の違いを徹底解説!セキュリティの基礎から応用まで

「システムへのアクセス権限、どうやって管理していますか?」 この質問に対して、「Active Directoryで部署ごとのグループを作って管理している」と答える人もいれば、「ファイルサーバーのフォルダごとに担当者が設定している」と答える人もいるでしょう。あるいは、「機密情報のラベル付けをして厳格に制御している」という現場もあるかもしれません。 これらはすべて、セキュリティにおける「アクセス制御モデル」の実践例です。 アクセス制御は、情報セキュリティの3要素である機密性・完全性・可用性を守るための「門番」 ...

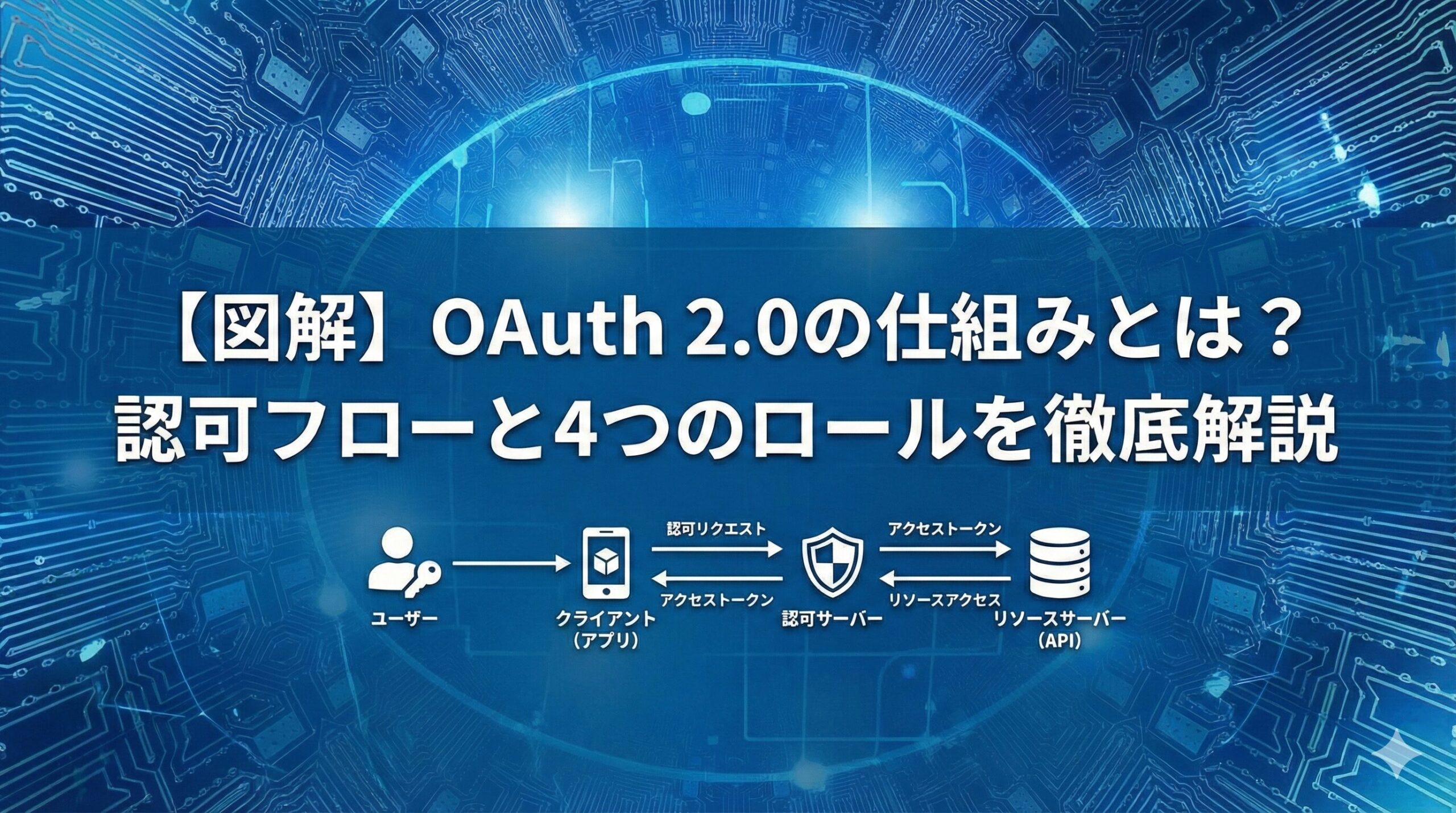

【図解】OAuth 2.0の仕組みとは?認可フローと4つのロールを徹底解説

「Googleアカウントでログイン」や「X(旧Twitter)連携」など、私たちが普段何気なく使っている機能の裏側には、OAuth 2.0(オーオース 2.0)という仕組みが動いています。 情報処理安全確保支援士試験(SC)において、OAuth 2.0は午後試験の最重要キーワードの一つです。特に近年では、OpenID Connect(OIDC)と絡めた設問や、スマートフォンのアプリ連携におけるセキュリティ対策(PKCEなど)が頻出しています。 しかし、「認証(Authentication)」と「認可(Au ...

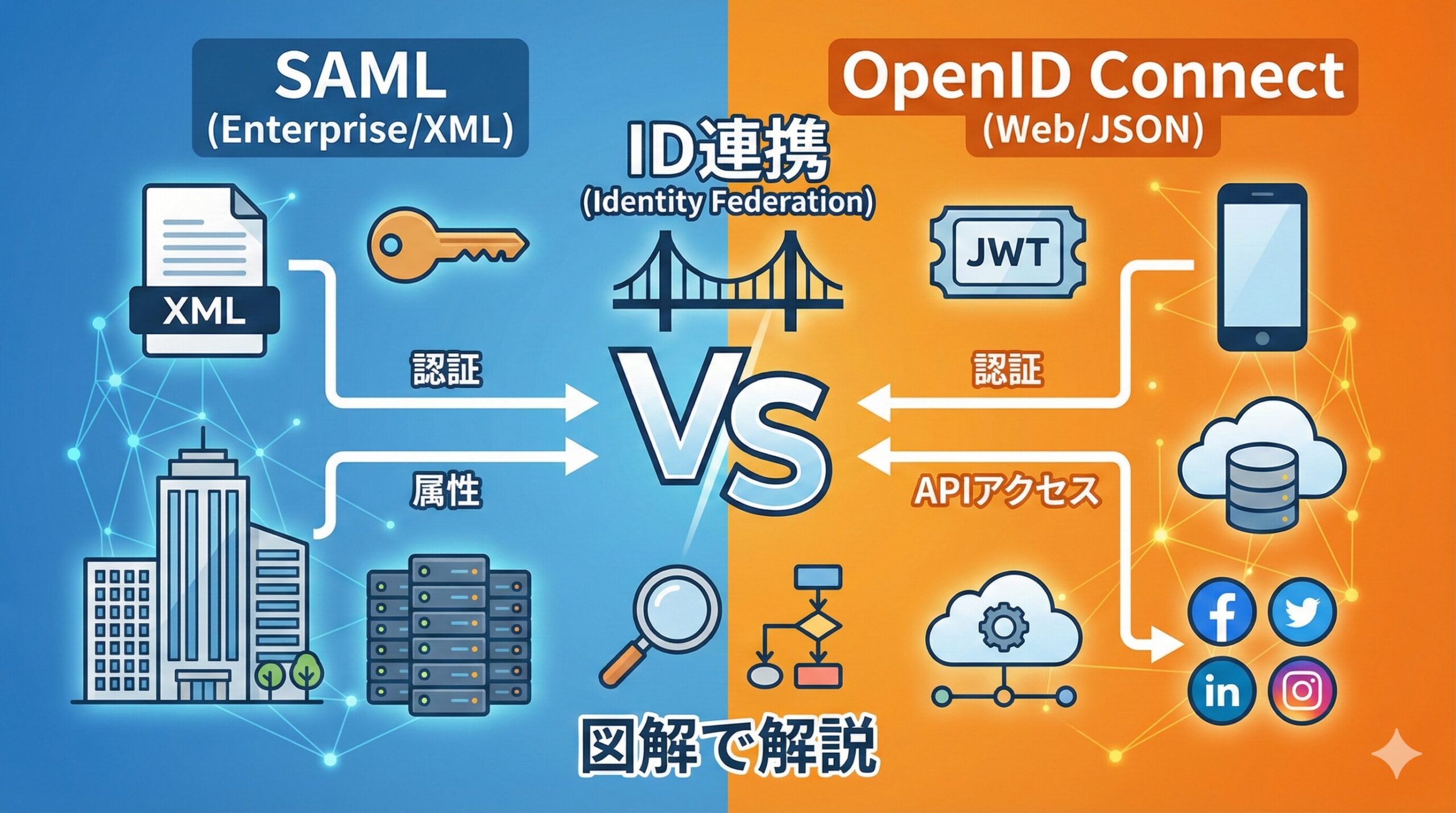

SAMLとOpenID Connectの違いは?ID連携の仕組みと使い分けを図解で解説

現代のビジネス環境やWebサービスの利用において、私たちは数え切れないほどのアプリケーションを使用しています。社内システムであれば、勤怠管理、経費精算、メール、チャットツール、顧客管理システム(CRM)。プライベートであれば、SNS、ショッピングサイト、動画配信サービスなどです。 これら一つひとつに対して、個別のIDとパスワードを設定し、管理することは現実的でしょうか?答えは「No」です。人間が記憶できるパスワードの数には限界があります。その結果、多くのユーザーは「パスワードの使い回し」をしてしまいます。 ...